re:Invent 2017、今年は何が目玉になるんでしょうか。

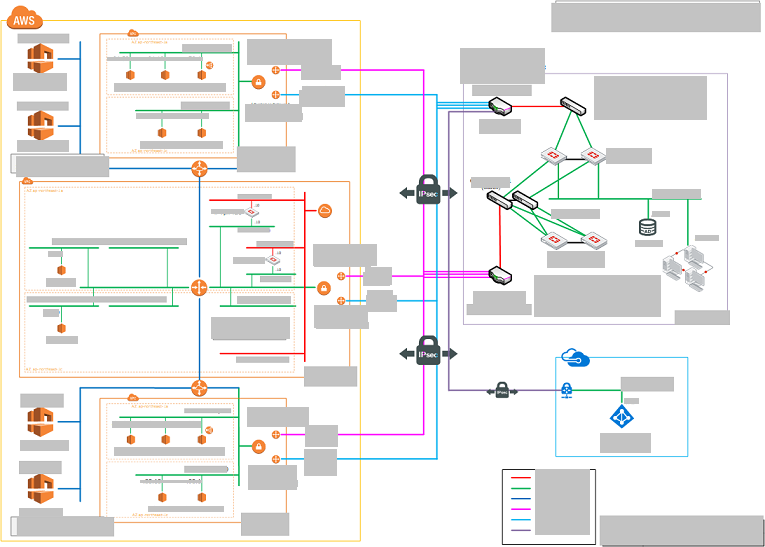

Amazon GuardDutyというサービスが発表、リリースされた様です。 ドキュメントを見る限り、IDSに近い感じな様です。

ターゲットはVPC Flow LogとCloudTrail Eventで、異常値が可視化される感じみたいですね。

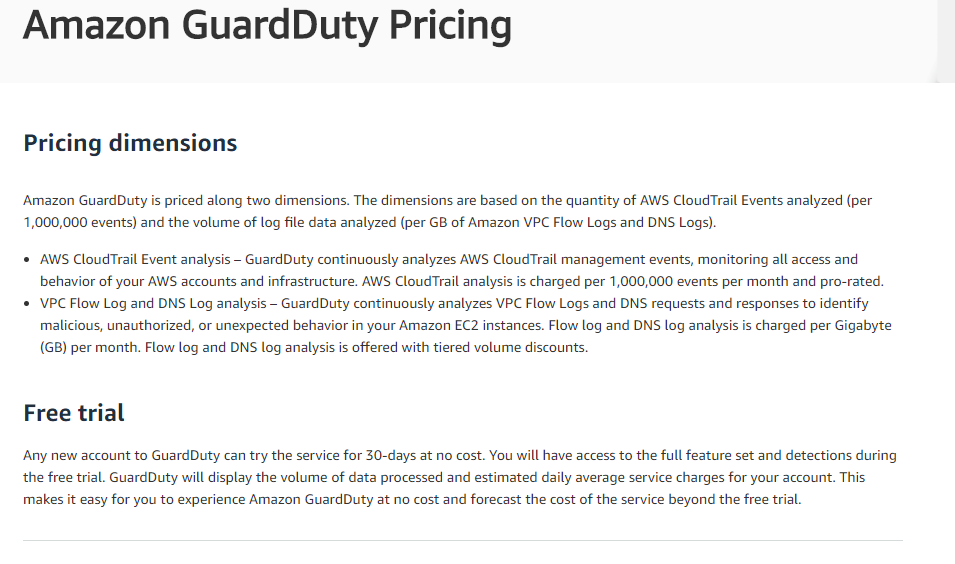

お値段

無料プランが機能制限無しであるのはうれしいですね。

基本はFlowLogの転送量次第。 何も考えずに設定してガンガンとりこませてしまうと、意外とハネてしまう可能性がありそうです。 VPC FlowLogを[全て]ではなく、[拒否]や[許可]をうまい事使う形で、異常を検出出来る様に出来ればいいなと思います。

試してみよう

マネジメントコンソールから、もう選べますね。

サクサク作成していきます。

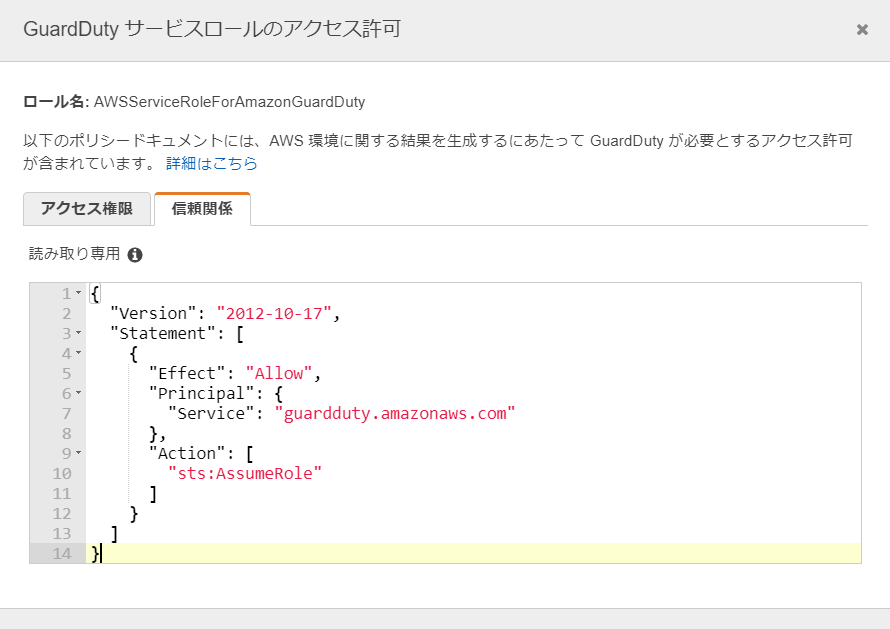

最近は[サービスにリンクされるロール]という形で自動作成されますね。

中身はこんな感じでした。 必要最低限……なのか?ちょっとこれも追加検証必要ですね。

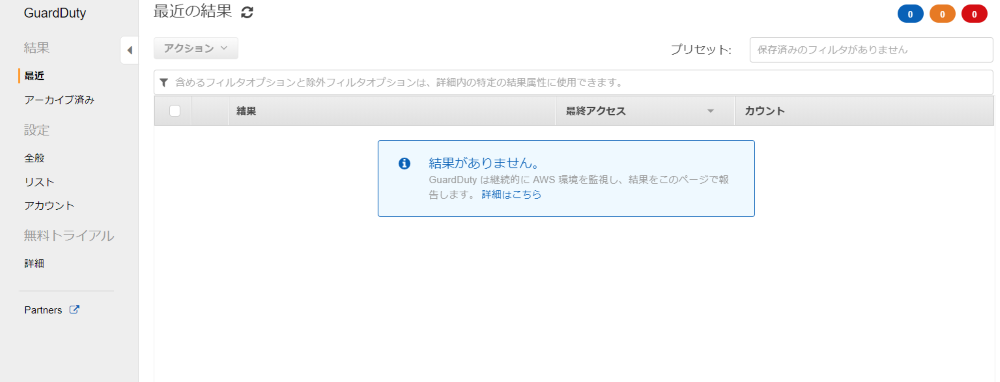

サクっと出来ました。 もちろんこのままだと何も無いですね。

設定項目を見てみる

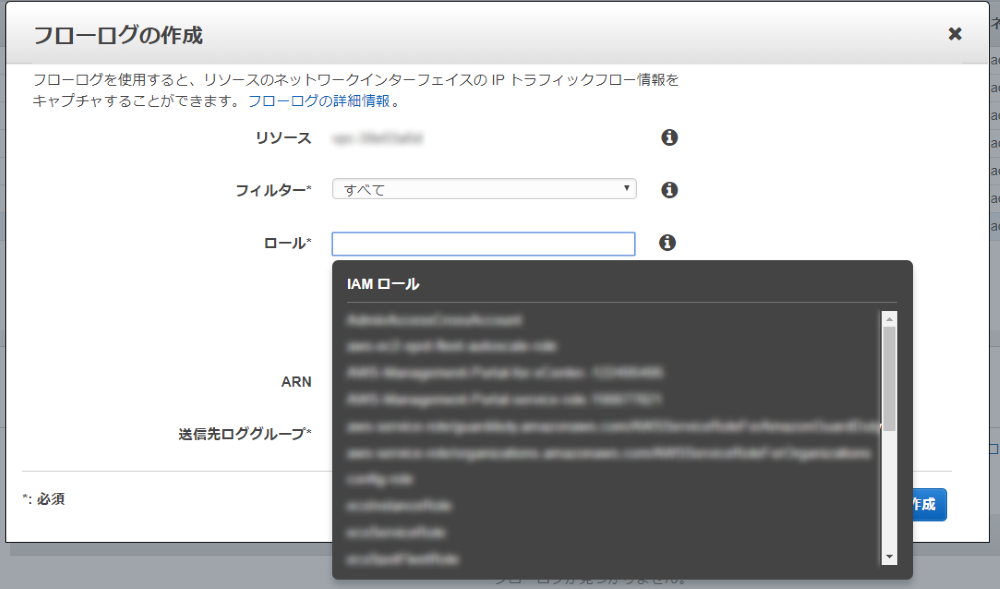

基本はVPC FlowLogをとりこんで分析してくれるみたいなので、ロール設定を適切にしてやればいけそうに見えます。 元々VPC FlowLogを利用している場合は、設定時のIAM Roleに権限が含まれていない場合、GuardDutyに連携出来ない可能性があるので、追加するか作り直した方が良いのか?

なお、VPC FlowLog作成時のRoleに、サービスにリンクされたロールとして選べるようになっていました。 ただこのままだと使えない文字が含まれているのでエラー吐きます…。

また、サービスを手動でOn/Off出来るのは何気に新しい気がします。 逆に言うと、取得した結果やコストを考えて使わないと事故が発生しそうなところです。

トライアル状況が見えますね。

トライアルの状況から、そのまま実運用するとどれくらいコストが発生するか事前に予測するために分かりやすい表示ですね。これもうれしい。

とりあえず仕込んでおいた

とりあえず一旦仕込んでみたので、結果が出てきたら記事にしてみます。

まとめ

IaaSで今までVPC FlowLogを頑張って色々とりこんだり加工してみていたのを、マネージドサービスとして分析して脅威予測してくれるこのサービスはうれしいですね。 IDSなどを個別に入れるにしても、うまく仕込まないとコストばっかり跳ね上ってしまいがちなのですが、これだとある程度お任せで楽に導入、運用が出来そうです。

野村昌男

インフラとセキュリティメインでやっています。

L4/L3以下が好きです。