前回の記事 【Amazon GuardDutyが出たと聞いたので】の続きとなります。 Amazon GuardDuty とりあえず一晩置いてみました。

内部のインスタンス間でポートスキャンしてみました。

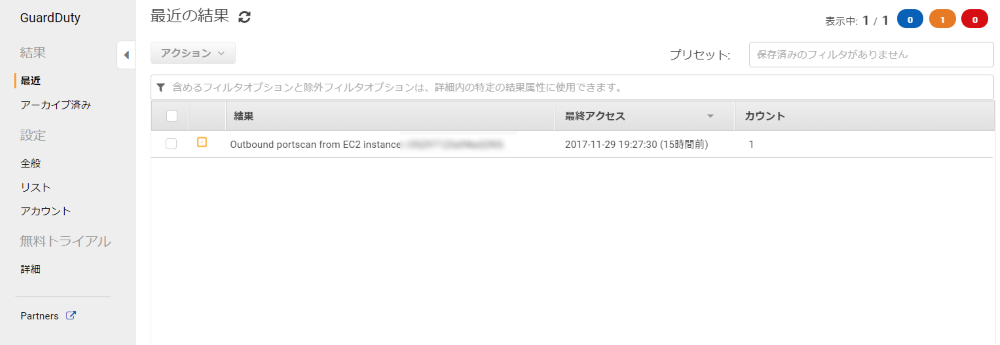

Dashboardを見てみる

- やったこと

- Instance A –> (PortScan) –>Instance B

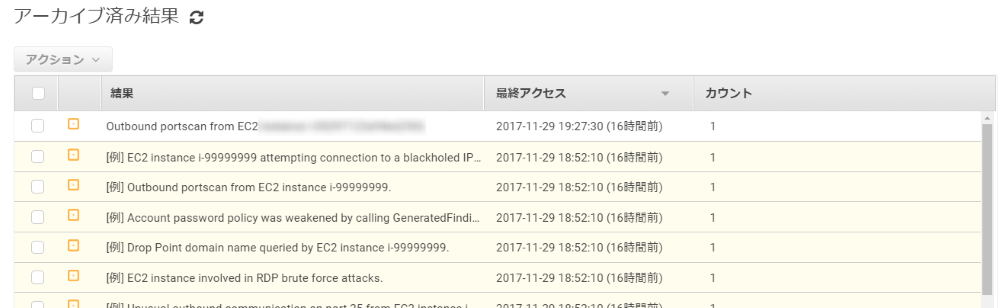

Alartみたいの出てますね。 他に正常通信も行っているのでそこは出てないという事なので、GuardDuty側で分析された結果、 怪しいトラフィックだけを抽出表示している様です。

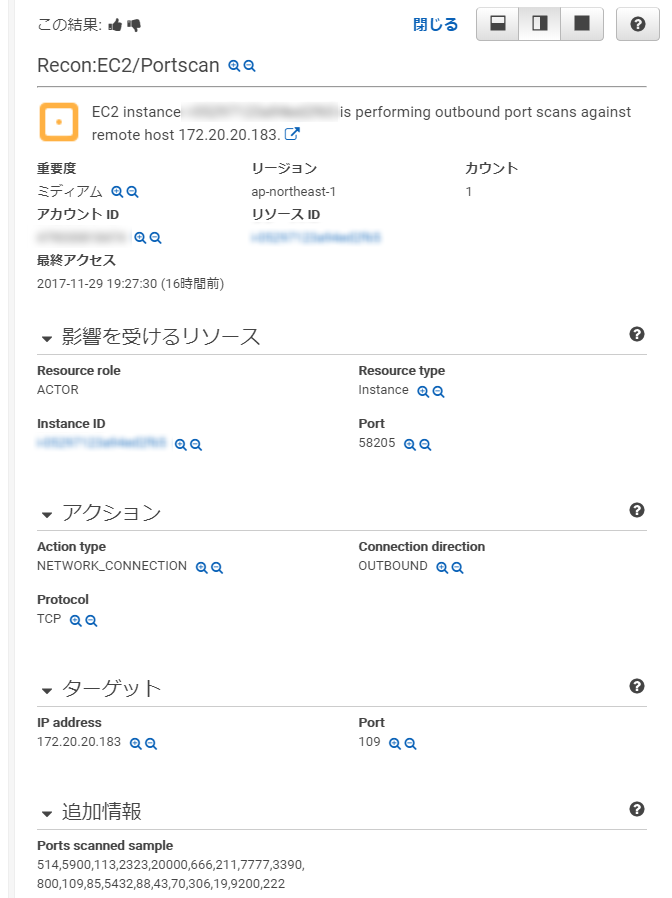

詳細を見てみると、何された詳細が見えるようです。

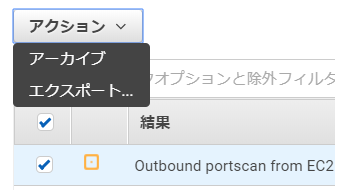

結果はアーカイブか、エクスポート出来るようですね。 無効にすると結果消えるという事だったので、ログとして残しておくのであればひと手間必要な様です。

アーカイブしておきました。

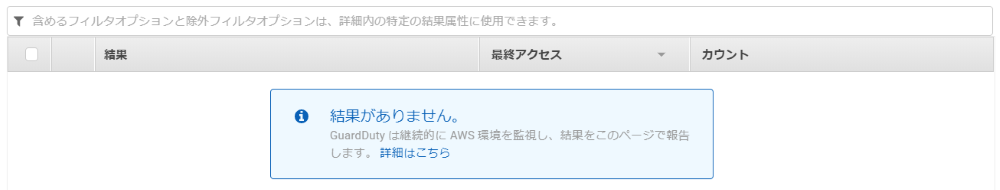

アーカイブされると、結果からは消えてました。

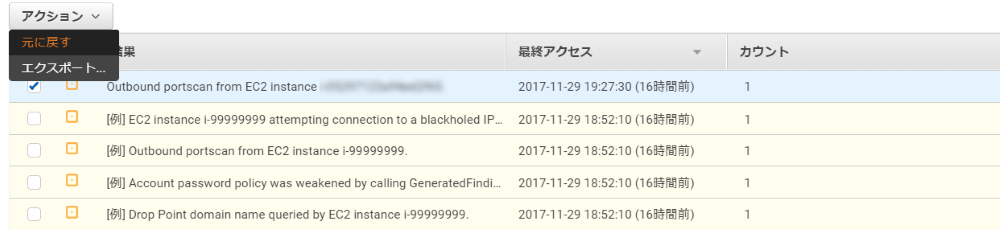

アーカイブされた後は、最新結果の方に戻すかエクスポートしか無い様です。

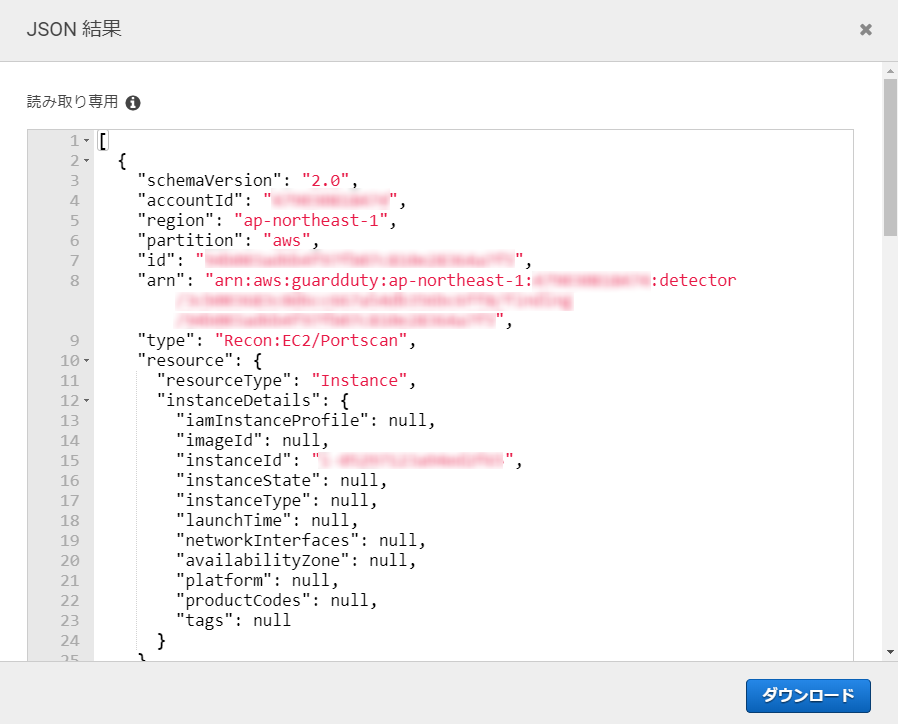

エクスポートする際は、JSON形式になってますね。

まとめ

FlowLogs –> CloudWatchLogs –> GuardDuty、という感じでデータが動いてるようなので、 GuardDuryへの反映は意外と時間がかかっていました。

今回のポートスキャン実行後、だいたい10~15分くらい後にGuardDutyへ反映されている感じ。

IDSの様にリアルタイムでの検知という使い方を想定してしまうとちょっとマッチしないかもですが、 傾向把握や分析、状況把握という点では、作りこみをしなくても情報が手に入るので、非常に良いですね。

VPC自体にFlowLog設定すると全部データが取れてしまうので、コストや対象を考慮して、特定のENIやSubnetだけに絞って活用するというのが良いかなと感じました。

野村昌男

インフラとセキュリティメインでやっています。

L4/L3以下が好きです。