各環境の脆弱性診断ツールとして、「Vuls」を検証しています。 GUI(vulsrepo)もあると勝手が良いという事で試してみました。

ちなみにVulsはこちらを参照ください。 vulsrepoはこちらとなります。

ここの手順通りだと意外とうまくいかなかったので、構築手順はまとめ直します。

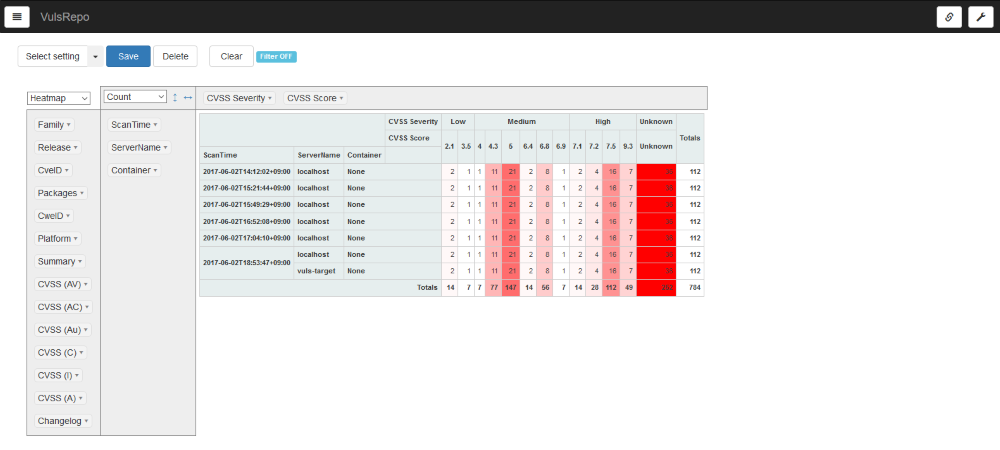

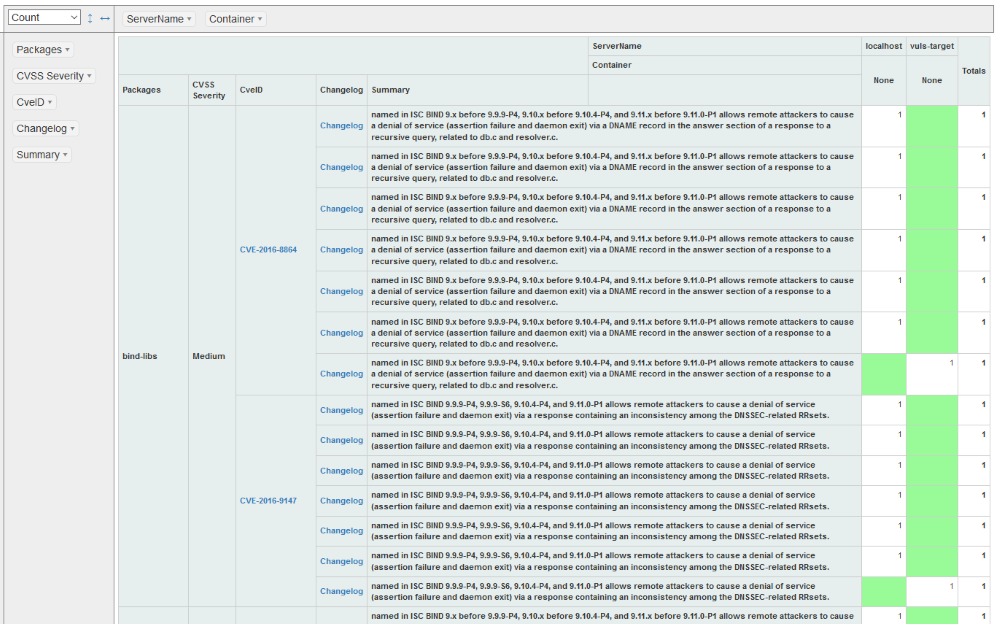

localhostが自分自身、vuls-targetがリモートの別サーバを診断した結果です。 結果が同じなのは、どちらもAmazon Linux 2016.09 (一部カスタマイズあり)の環境でやったので、イメージで。

基本はヒートマップ表示となり、脆弱性度合いが色付きで分かります。 赤い所が多いと、脆弱性数が多い。 脆弱性の判断元は、JVNとNVD。スコアが高いと俗にいうCriticalとかImportantとか。

何の脆弱性かは表示を変えてみてみる。

脆弱性の数だけ全部出る。 今回の例だと112個……。

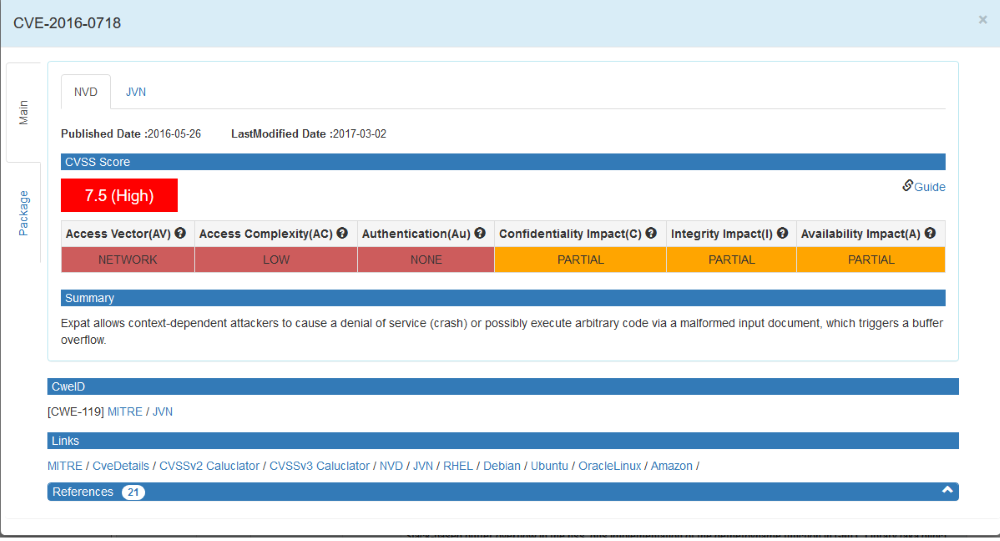

詳細も見られる。

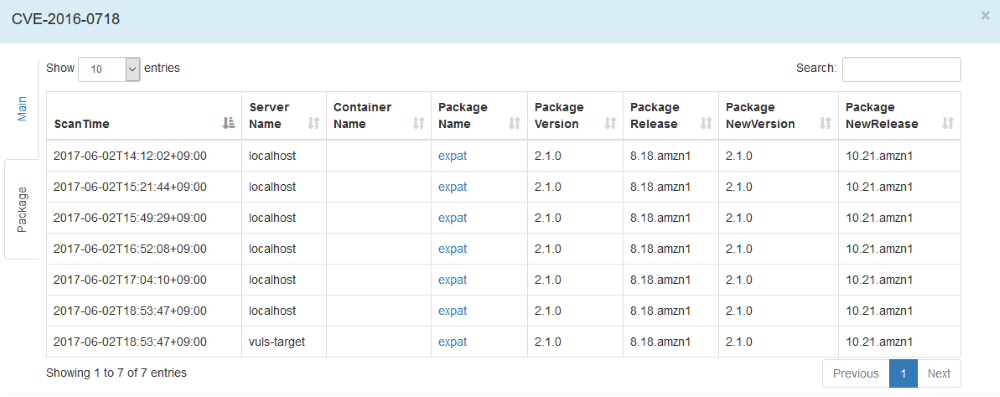

で、今入っているバージョンと、最新バージョン情報も比較できる。

後はこれ見て、アップデートするだけ!

エージェントレスでこれら情報が全部のサーバから集まって来るかと思うと、胸がトキメキますね。

CLIだともっと面白い見え方するんですが、それはまた別の機会に。

野村昌男

インフラとセキュリティメインでやっています。

L4/L3以下が好きです。